Apenas a finales del año pasado, se estuvo presentando una nueva forma de ataque cuya característica era la estafa directa a usuarios, como por ejemplo, las llamadas por celular y correos electrónicos falsos para solicitar dinero, que afectan directamente a quién los recibe. Pero en esta ocasión, esta estafa una vez realizada va más allá de un simple chantaje.

La navegación por Internet abre una amplia gama de posibilidades para el robo de información personal, además troyanos, gusanos y spywares son ofrecidos de manera sencilla y atractiva ocultos detrás del freeware. Esto no quiere decir que todo freeware contenga código malicioso, sino que es la carnada perfecta utilizada por la comunidad Black Hat para atrapar usuarios que no tienen la precaución de revisar lo que descargan o de proteger sus equipos.

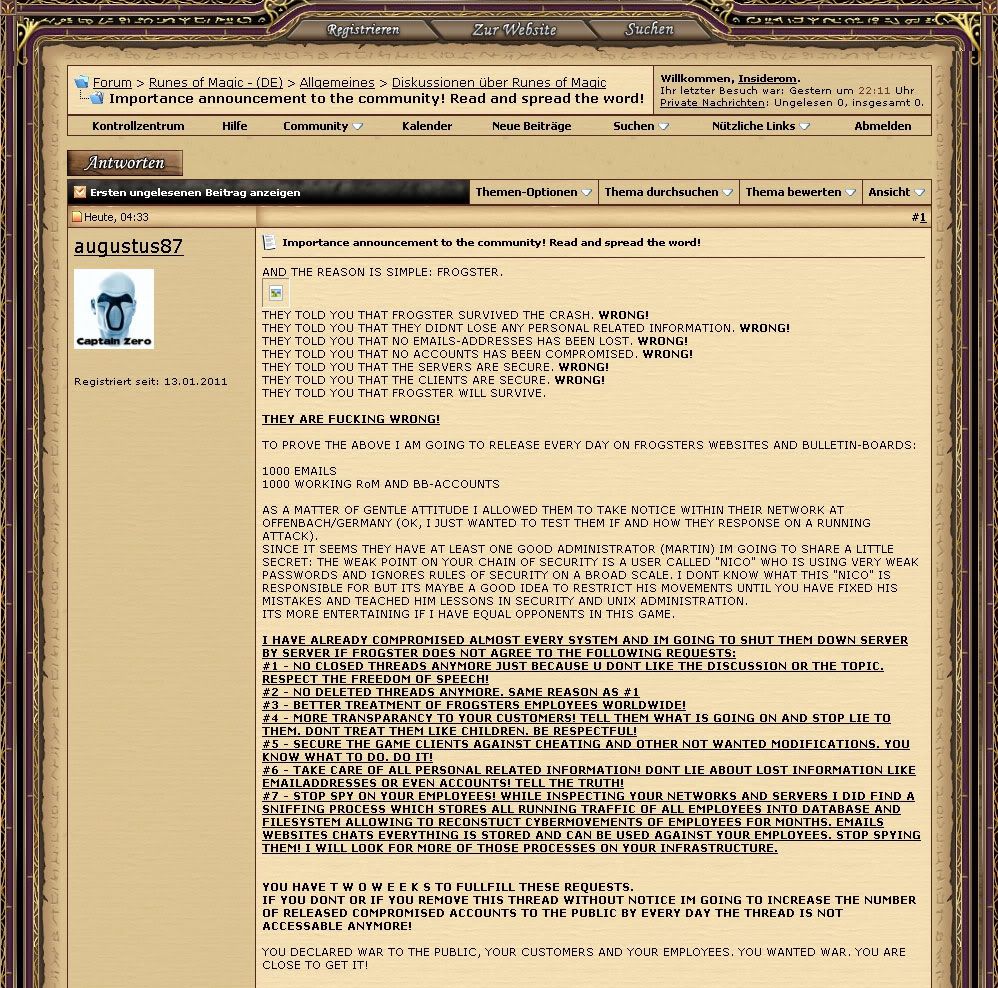

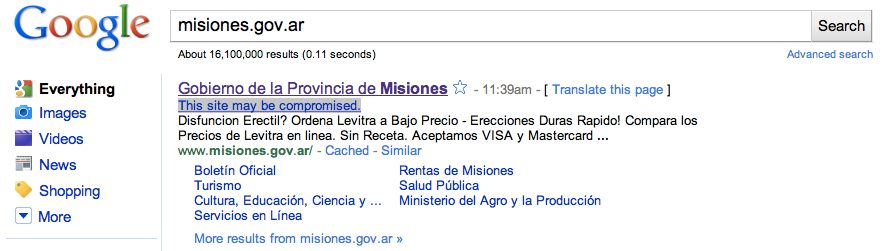

Los crímenes cibernéticos que se cometen hoy en día suelen enfocarse al secuestro de la computadora o de la información de los usuarios, a través de malware que impide al usuario acceder a su información.

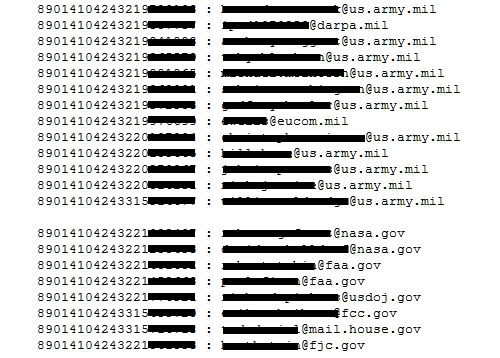

Las redes ransomware generaron cerca de USD$30mil [$350mil MXN aprox.] en un sólo mes fue cifrando la información de los usuarios a través de malware que descargaban sin saberlo, y después de ello se le indicaba al usuario que para recuperar su información tenía que enviar un mensaje SMS para recibir un código que reestableciera la información, la agencia SMS cobraba USD$12 [cerca de $150 MXN] por dicho mensaje.

El investigador Nart Villeneuve, de Trend Labs, menciona en el Malware Blog de Trend Labs se realizaron 137 mil descargas de un archivo detectado por Trend Micro conocido como WORM_RIXOBOT.A tan sólo durante el mes de Diciembre del 2010, en mayoría de Rusia, de páginas pornográficas.

En una actualización realizada el día 16 de Enero del 2011, se ha detectado que el archivo WORM_RIXOBOT.A fue renombrado TROJ_RANSOM.QOWA.

De igual forma han identificado dos canales de infección principales, que son a través de aplicaciones de mensajería instantánea y dispositivos extraíbles.

Referencias: