La policía de Lóndres a detenido a 5 presuntos atacantes miembros de Anonymous en sus respectivas casas. Dos son menores de edad [15 y 16 años] y tres jóvenes de 19, 20 y 26 años de edad, y fueron aprehendidos a las 7 A.M. La policía metropolitana, ha informado en un boletín que son parte de la investigación que se comenzó a realizar a finales del año pasado con respecto al grupo Anonymous, perseguidos por actos criminales por sus ataques DDoS en contra de varias empresas. Tambien han mencionado que la investigación está siendo llevada en conjunto con agencias internacionales en Europa y Estados Unidos.

Los detenidos están siendo investigados para ver su relación con el grupo de hacktivistas Anonymous, que han estado realizando ataques Distribuidos de Denegación de Servicio a diferentes sitios que no han apoyado la causa de Wikileaks, entre los más conocidos los sitios de Mastercard y PayPal. A los detenidos se les condenará con una multa de £5mil y 10 años de prisión en caso de ser declarados culpables por actos de violación estipulados en el Acta 1990 de Mal uso de computadoras [Computer Misuse Act 1990].

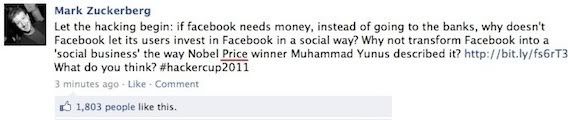

Anonymous tras recibir la noticia, no se ha quedado atrás y ha liberado un comunicado dirigido al gobierno de Reino Unido. En él declaran el apoyo que brindará toda la comunidad a los 5 arrestados, y que es como declararle la guerra a Anonymous, una ideología. También plantean el mal uso del término hacking y DDoS con respecto a las actividades que han realizado, pues ellos no han realizado hackeo a los servidores de las empresas atacadas.

Los ataques que han realizado son como una protesta más, en donde la infraestructura de sus oponentes es bloqueada, y en este caso Anonymous no ve la diferencia entre una infraestructura física o en el ciberespacio. Declaran que la condena a la que los arrestados serán sometidos no es justa, ya que los ataques DDoS no dejan secuelas en la infraestructura de las empresas.

"The Jester" aceptó haber realizado ataques del mismo tipo en contra de Wikileaks, pero nadie a mencionado realizar una investigación en contra de él, o las personas que han realizado dichos ataques en contra de Wikileaks. Exigen justicia, pues mencionan que el arresto de los 5 anons es más por cuestiones políticas que de justicia.

De igual forma, Anonymous se ha sumado a la protesta en Egipto y Tunisia por el bloqueo a ciertos sitios sociales de Internet, atacando varios sitios gubernamentales de dichos lugares.

Guardian

Metropolitan Police of UK

BBC

SCMagazine

Anonymous Press Release